Es gibt verschiedene Arten von Cyber-Angriffen, die sich nach den zu erreichenden Zielen und den technologischen und kontextuellen Szenarien unterscheiden:

Zu den häufigsten Angriffen gehören in letzter Zeit Angriffe für wirtschaftliche Zwecke und Angriffe für Datenströme. Nach Analyse der Man in the Middle, dann Malware und das Phishing, in den letzten Wochen, heute sehen wir dieDrive-by-Attacke.

Diejenigen, die alleine oder in Gruppen den Cyberangriff durchführen, werden gerufen Hacker

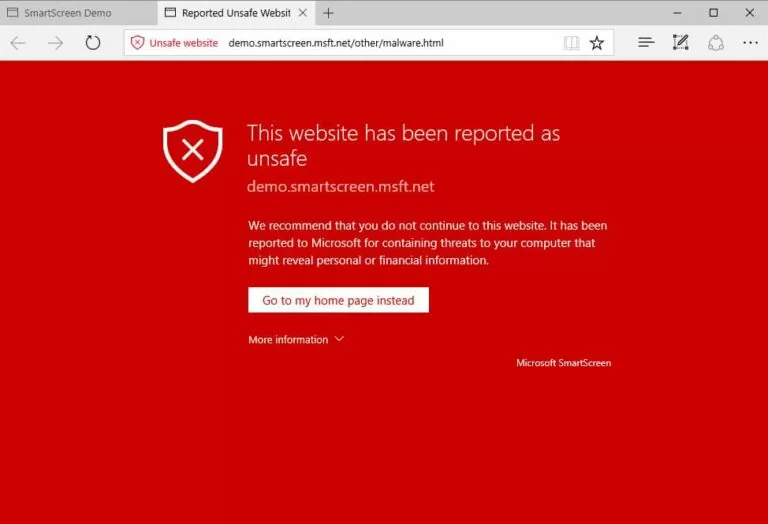

Drive-by-Download-Angriffe sind eine gängige Methode zur Verbreitung von Malware. Hacker suchen nach unsicheren Websites und fügen ein schädliches Skript in den HTML- oder PHP-Code einer der Seiten ein. Dieses Skript könnte installiert werden Malware direkt auf dem Computer einer Person, die die Website besucht, oder es könnte das Opfer auf eine von Hackern kontrollierte Website umleiten. Drive-by-Downloads können auftreten, wenn Sie eine Website besuchen oder eine E-Mail-Nachricht oder ein Popup-Fenster anzeigen. Im Gegensatz zu vielen anderen Arten von Cybersicherheitsangriffen ist ein Drive-by nicht darauf angewiesen, dass der Benutzer etwas tut, um den Angriff aktiv zu aktivieren – es ist nicht erforderlich, auf eine Download-Schaltfläche zu klicken oder einen E-Mail-Anhang zu öffnen. Ein Drive-by-Download kann eine App, ein Betriebssystem oder einen Webbrowser ausnutzen, die Sicherheitslücken aufgrund von fehlgeschlagenen oder fehlenden Updates enthalten.

Um sich vor Drive-by-Angriffen zu schützen, müssen Sie Ihre Browser und Betriebssysteme auf dem neuesten Stand halten und Websites meiden, die möglicherweise schädlichen Code enthalten. Bleiben Sie bei den Seiten, die Sie normalerweise verwenden – aber seien Sie sich bewusst, dass diese Seiten auch gehackt werden können. Behalten Sie nicht zu viele unnötige Programme und Apps auf Ihrem Gerät. Je mehr Plug-Ins Sie haben, desto mehr Schwachstellen gibt es, die von Drive-by-Angriffen ausgenutzt werden können.

Wenn Sie einen Angriff erlitten haben und den normalen Betrieb wiederherstellen müssen oder wenn Sie einfach klar sehen und besser verstehen oder verhindern möchten: Schreiben Sie uns an rda@hrcsrl.it.

Vielleicht interessiert Sie unser Man-in-the-Middle-Beitrag

Wenn Sie einen Angriff erlitten haben und den normalen Betrieb wiederherstellen müssen oder wenn Sie einfach klar sehen und besser verstehen oder verhindern möchten: Schreiben Sie uns an rda@hrcsrl.it.

Vielleicht interessiert Sie unser Malware Post

Obwohl Drive-by-Angriffe potenziell sehr gefährlich sind, können Sie viel tun, um sie zu verhindern, indem Sie die Risiken minimieren und Ihre Daten, Ihr Geld und … Ihre Würde schützen.

Sie müssen sich unbedingt eine effektive und zuverlässige Antivirensoftware besorgen

Wenn Ihr Budget knapp ist, finden Sie zahlreiche kostenlose Antivirenprogramme online

Es ist der grundlegende Prozess zur Messung des aktuellen Sicherheitsniveaus Ihres Unternehmens.

Dazu ist es notwendig, ein entsprechend vorbereitetes Cyber-Team einzubinden, das in der Lage ist, eine Analyse des Zustands durchzuführen, in dem sich das Unternehmen in Bezug auf die IT-Sicherheit befindet.

Die Analyse kann synchron, durch ein vom Cyber Team durchgeführtes Interview oder

auch asynchron, indem Sie online einen Fragebogen ausfüllen.

Wir können Ihnen helfen, wenden Sie sich an die Spezialisten von HRC srl, indem Sie an rda@hrcsrl.it schreiben.

Mehr als 90 % der Hackerangriffe beginnen mit einer Mitarbeiteraktion.

Bewusstsein ist die erste Waffe zur Bekämpfung von Cyber-Risiken.

So schaffen wir "Awareness", Wir können Ihnen helfen, wenden Sie sich an die Spezialisten von HRC srl, indem Sie an rda@hrcsrl.it schreiben.

Unternehmensdaten sind für Cyberkriminelle von enormem Wert, weshalb Endpunkte und Server ins Visier genommen werden. Herkömmlichen Sicherheitslösungen fällt es schwer, neuen Bedrohungen zu begegnen. Cyberkriminelle umgehen Virenschutzmaßnahmen und nutzen die Unfähigkeit der IT-Teams von Unternehmen, Sicherheitsereignisse rund um die Uhr zu überwachen und zu verwalten.

Mit unserem MDR können wir Ihnen helfen, wenden Sie sich an die Spezialisten von HRC srl, indem Sie an rda@hrcsrl.it schreiben.

MDR ist ein intelligentes System, das den Netzwerkverkehr überwacht und Verhaltensanalysen durchführt

Betriebssystem, um verdächtige und unerwünschte Aktivitäten zu identifizieren.

Diese Informationen werden an ein SOC (Security Operation Center), ein besetztes Labor, übermittelt

Cybersicherheitsanalysten, die im Besitz der wichtigsten Cybersicherheitszertifizierungen sind.

Im Falle einer Anomalie kann das SOC mit einem 24/7 Managed Service in verschiedenen Schweregraden eingreifen, vom Versenden einer Warn-E-Mail bis zum Isolieren des Clients vom Netzwerk.

Dies wird dazu beitragen, potenzielle Bedrohungen im Keim zu ersticken und irreparable Schäden zu vermeiden.

Das Dark Web bezeichnet die Inhalte des World Wide Web in Darknets, die über das Internet durch bestimmte Software, Konfigurationen und Zugänge erreichbar sind.

Mit unserem Security Web Monitoring sind wir in der Lage Cyberangriffe zu verhindern und einzudämmen, ausgehend von der Analyse der Unternehmensdomäne (z.B.: ilwebcreativo.it ) und individuelle E-Mail-Adressen.

Kontaktieren Sie uns, indem Sie an rda@hrcsrl.it schreiben, wir können uns vorbereiten einen Sanierungsplan, um die Bedrohung zu isolieren, ihre Ausbreitung zu verhindern und defiWir ergreifen die notwendigen Sanierungsmaßnahmen. Der Service wird rund um die Uhr von Italien aus bereitgestellt

CyberDrive ist ein Cloud-Dateimanager mit hohen Sicherheitsstandards dank der unabhängigen Verschlüsselung aller Dateien. Stellen Sie die Sicherheit von Unternehmensdaten sicher, während Sie in der Cloud arbeiten und Dokumente mit anderen Benutzern teilen und bearbeiten. Bei einem Verbindungsabbruch werden keine Daten auf dem PC des Nutzers gespeichert. CyberDrive verhindert, dass Dateien aufgrund versehentlicher Beschädigung verloren gehen oder für Diebstahl exfiltriert werden, sei es physisch oder digital.

Das kleinste und leistungsstärkste In-a-Box-Rechenzentrum, das Rechenleistung und Schutz vor physischen und logischen Schäden bietet. Entwickelt für das Datenmanagement in Edge- und Robo-Umgebungen, Einzelhandelsumgebungen, professionellen Büros, Remote-Büros und kleinen Unternehmen, in denen Platz, Kosten und Energieverbrauch von entscheidender Bedeutung sind. Es erfordert keine Rechenzentren und Rack-Schränke. Es kann dank der wirkungsvollen Ästhetik in Harmonie mit den Arbeitsräumen in jeder Art von Umgebung positioniert werden. «The Cube» stellt Enterprise-Software-Technologie in den Dienst kleiner und mittlerer Unternehmen.

Kontaktieren Sie uns, indem Sie an rda@hrcsrl.it schreiben.

Vielleicht interessiert Sie unser Man-in-the-Middle-Beitrag

Ercole Palmeri: Innovationssüchtig

[ultimate_post_list id=“12982″]

Das Prinzip der Schnittstellentrennung ist eines der fünf SOLID-Prinzipien des objektorientierten Designs. Eine Klasse sollte …

Microsoft Excel ist das Referenztool für die Datenanalyse, denn es bietet viele Funktionen zum Organisieren von Datensätzen,…

Walliance, SIM und Plattform, die seit 2017 zu den Marktführern in Europa im Bereich Immobilien-Crowdfunding zählt, gibt den Abschluss bekannt…

Filament ist ein „beschleunigtes“ Laravel-Entwicklungsframework, das mehrere Full-Stack-Komponenten bereitstellt. Es soll den Prozess vereinfachen...

„Ich muss zurückkehren, um meine Entwicklung zu vollenden: Ich werde mich in den Computer hineinprojizieren und reine Energie werden.“ Einmal eingelebt…

Google DeepMind stellt eine verbesserte Version seines Modells der künstlichen Intelligenz vor. Das neue, verbesserte Modell bietet nicht nur…

Laravel, bekannt für seine elegante Syntax und leistungsstarken Funktionen, bietet auch eine solide Grundlage für modulare Architektur. Dort…

Cisco und Splunk unterstützen Kunden dabei, ihren Weg zum Security Operations Center (SOC) der Zukunft zu beschleunigen, mit…